SESION # 6 – 7

Políticas de seguridad de los servidores

Cada servicio de Internet que utilice o preste supone riesgos para el sistema y para la red a la que está conectado. La política de seguridad es un conjunto de reglas que se aplican a las actividades del sistema y a los recursos de comunicaciones que pertenecen a una organización. Estas reglas incluyen áreas como la seguridad física, personal, administrativa y de la red.

La política de seguridad define qué es lo que desea proteger y qué espera de los usuarios del sistema. Proporciona una base para la planificación de la seguridad al diseñar nuevas aplicaciones o ampliar la red actual. Describe responsabilidades del usuario como las de proteger información confidencial y crear contraseñas no triviales. La política de seguridad también debe describir cómo se va a supervisar la efectividad de las medidas de seguridad. Esta supervisión le ayudará a determinar si alguna persona podría intentar burlar sus defensas.

Los objetivos de seguridad

Cuando cree y desarrolle una política de seguridad, deberá tener claros los objetivos. Los objetivos de seguridad entran dentro de una o más de estas categorías:

Protección de recursos

El esquema de protección de recursos garantiza que solo los usuarios autorizados podrán acceder a los objetos del sistema. La capacidad de asegurar todo tipo de recursos del sistema es una de las ventajas del System i. Primero deberá definir con precisión las distintas categorías de usuarios que pueden acceder al sistema. Asimismo, cuando cree la política de seguridad, deberá definir qué tipo de autorización de acceso desea otorgar a estos grupos de usuarios.

Autenticación

Es la seguridad o la verificación de que el recurso (persona o máquina) situado en el otro extremo de la sesión es realmente el que dice ser. Una autenticación convincente defiende el sistema contra riesgos de seguridad como las imitaciones, en las que el remitente o el destinatario utiliza una identidad falsa para acceder al sistema. Tradicionalmente, los sistemas han utilizado contraseñas y nombres de usuario para la autenticación

Autorización

Es la seguridad de que la persona o el sistema situado en el otro extremo de la sesión tiene permiso para llevar a cabo la petición. La autorización es el proceso de determinar quién o qué puede acceder a los recursos del sistema o ejecutar determinadas actividades en un sistema. Normalmente, la autorización se realiza en el contexto de la autenticación.

Integridad

Es la seguridad de que la información entrante es la misma que la que se ha enviado. Para entender la integridad, primero deberá comprender los conceptos de integridad de los datos e integridad del sistema.

No repudio

Prueba de que se ha producido una transacción o de que se ha enviado o recibido un mensaje. El uso de certificados digitales y de la criptografía de claves públicas para firmar transacciones, mensajes y documentos es la base del no repudio. El remitente y el destinatario están ambos de acuerdo en que el intercambio tiene lugar. La firma digital de los datos es una prueba suficiente.

Confidencialidad

Es la seguridad de que la información confidencial permanece privada y no es visible para los escuchas intrusos. La confidencialidad es fundamental para la seguridad total de los datos. El cifrado de los datos con certificados digitales y la capa de sockets segura (SSL) o con una conexión de redes privadas virtuales (VPN) permite asegurar la confidencialidad al transmitir datos entre varias redes que no sean de confianza. La política de seguridad debe indicar qué métodos se emplearán para proporcionar la confidencialidad de la información dentro de la red y de la información que sale de ella.

Actividades de seguridad de auditoría

Consisten en supervisar los eventos relacionados con la seguridad para proporcionar un archivo de anotaciones de los accesos satisfactorios y de los no satisfactorios (denegados). Los registros de accesos satisfactorios indican quién está haciendo cada tarea en los sistemas. Los registros de accesos no satisfactorios (denegados) indican que alguien está intentando abrirse paso a través de las barreras de seguridad del sistema o que alguien tiene dificultades para acceder al sistema.

Ejemplos de políticas corporativas de seguridad de los servidores

Las políticas de seguridad informática son declaraciones formales de las reglas que debemos cumplir las personas que tenemos acceso a los activos de tecnología e información de una organización. Esta es la definición según la RFC 2196 del Internet Engineering Task Force (IETF) de 1997. Esta publicación sustituye a la anterior de 1991, lo que pone en evidencia como la seguridad informática es una prioridad que nació casi al mismo tiempo que Internet.

Las que definen lo que tenemos que hacer siempre, para mantener un correcto nivel de protección y seguridad. Por ejemplo:

- Cifrar archivos sensibles

- Implementar copias de respaldo

- Usar contraseñas y renovarlas de forma periódica

- Usar VPN

- Instalar software antivirus y antimalware

Existen distintos tipos de políticas de seguridad informática en función si se dirigen al equipo directivo, al personal técnico o a los empleados.

En este sentido, algunos ejemplos de políticas de seguridad informática son:

- Pautas de compras de tecnologías y contratación de servicios

- Privacidad en el uso de herramientas de trabajo.

- Acceso y autenticación de usuarios y la definición de derechos y privilegios.

- Responsabilidad de los distintos tipos de usuarios.

- Disponibilidad de sistemas y recursos.

- Notificación de violaciones y brechas de seguridad.

El Instituto Nacional de Ciberseguridad, INCIBE, pone a disposición en su página web las principales políticas de seguridad informática para una Pyme.

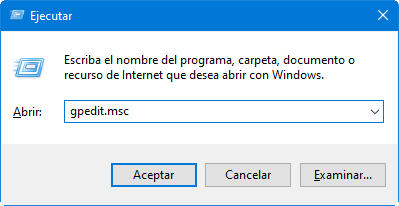

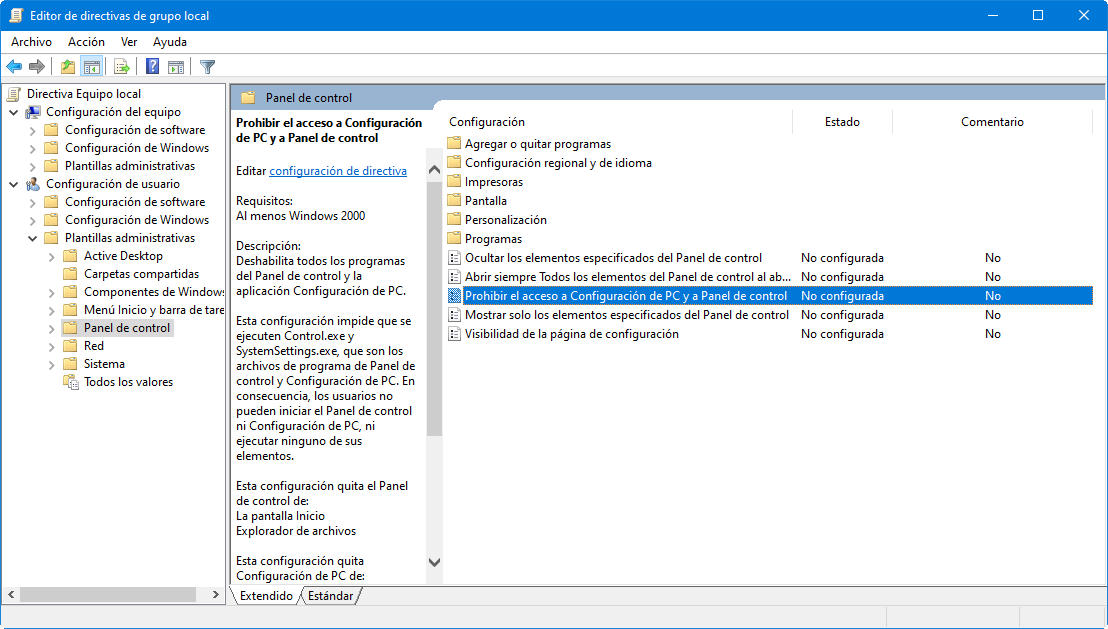

Políticas avanzadas para Windows y Windows Server

Las Políticas de grupo en Windows son una herramienta fundamental para administradores de TI ya que proporcionan una forma centralizada de gestionar y hacer cumplir todo tipo de configuraciones de sistemas operativos, aplicaciones y configuración de los usuarios en un entorno de Active Directory. Estas configuraciones son mantenidas por un controlador de dominio y los equipos cliente individuales no pueden anularlas.

Políticas de grupo en Windows

Hay centenares de opciones, preferencias y configuraciones diferentes que se pueden activar y que están disponibles en la documentación de Windows 10. Un conjunto de reglas que controlan el entorno de trabajo de cuentas de usuario y de equipos, y básicamente permiten controlar lo que se puede hacer o no hacer en el PC.

Los administradores TI las usan a diario en redes empresariales, pero también se pueden usar en otros escenarios. Pensando en redes domésticas y situaciones de máquinas compartidas que a buen seguro han aumentado por el confinamiento del COVID, hay controles sencillos que se pueden implementar en redes locales o máquinas cliente. Te dejamos diez de ellas:

- Restringir el acceso al panel de control y Configuración

- Bloquear acceso al símbolo del sistema

- Impedir la instalación de software

- Deshabilitar reinicios forzados

- Desactivar las actualizaciones automáticas de controladores

- Deshabilitar las unidades extraíbles

- Ocultar notificaciones

- Eliminar OneDrive

- Apagar Windows Defender

- Ejecutar scripts en el inicio de sesión / inicio / apagado

Infraestructura de los antivirus

La seguridad en infraestructura es la práctica de proteger los sistemas y activos críticos contra amenazas físicas y cibernéticas. Desde el punto de vista de la TI, aquí normalmente se incluyen activos de hardware y software, como dispositivos de usuarios finales, recursos del centro de datos, sistemas de red y recursos de la nube.

Buenas prácticas de seguridad en infraestructura

El incremento de la interconectividad y la mayor adopción de servicios de nube, microservicios y componentes de software entre las distintas plataformas de nube y en los extremos de red corporativos hacen que proteger la infraestructura tecnológica sea más complejo, pero también más importante que nunca. Adoptar arquitecturas con seguridad de confianza cero es una de las formas que tienen las empresas de solventar este problema. La confianza cero es un enfoque filosófico de la gestión del acceso y la identidad que establece que no se confía en ninguna acción del usuario o de las cargas de trabajo de forma predeterminada. Requiere que todos los usuarios, dispositivos e instancias de aplicaciones demuestren que son quienes afirman ser y que están autorizados para acceder a los recursos que buscan.

¿Cuáles son los distintos niveles de seguridad en infraestructura?

Datos

A medida que cada vez se generan y almacenan más datos en más ubicaciones (centros de datos principales, coubicaciones, múltiples nubes y extremos), proteger todos estos datos resulta cada vez más complejo.

Aplicación

El software obsoleto puede contener vulnerabilidades que los ciberdelincuentes pueden aprovechar para conseguir acceder a los sistemas informáticos.

Red

Por lo general, un cortafuegos es la primera línea de defensa en la seguridad de una red. Sirve como barrera entre la red de confianza de la empresa y otras redes desconocidas, como puede ser una red wifi.

Seguridad física

La protección cibernética más eficaz es incapaz de proteger a los activos tecnológicos de la sustracción física, el vandalismo o los desastres naturales.

Firewalls corporativos

La protección de los sistemas informáticos, especialmente en entornos corporativos y críticos, es compleja. Son muchas y crecientes las amenazas que ponen en peligro las redes corporativas y los datos debido a la constante digitalización y apertura a internet de las organizaciones: ataques de malware, phishing, ingeniería social, intrusiones, brechas de datos… Vectores de ataque que afectan a todo el perímetro y que tratan de acceder por cualquier resquicio del sistema.

Los firewall, o cortafuegos, son sistemas que actúan de “filtros” o “embudos” entre la red corporativa y los dispositivos corporativos y el exterior, es decir, internet. Por el cortafuegos pasan todo el tráfico, comunicaciones y conexiones a la red.

Tipos de Firewall

Los tipos de firewall se pueden dividir en varias categorías diferentes según su estructura general y método de operación. Aquí hay ocho tipos de firewalls :

- De filtrado de paquetes

- Pasarelas a nivel de circuito

- De inspección con estado

- Puertas de enlace de nivel de aplicación (también conocidos como firewalls proxy)

- De última generación

- Software firewall

- Hardware firewall

- En la nube

Cortafuegos de próxima generación

Muchos de los productos de firewall lanzados más recientemente se promocionan como arquitecturas de “próxima generación”. Sin embargo, no hay tanto consenso sobre lo que hace que un firewall sea verdaderamente de próxima generación.

Algunas características comunes de las arquitecturas de firewall de próxima generación incluyen:

- inspección profunda de paquetes (verificación del contenido real del paquete de datos),

- comprobaciones de protocolo de enlace TCP e

- inspección de paquetes a nivel de superficie.

Beneficios de usar un Firewall en el ordenador

Un firewall es un escudo o una barrera que se utiliza para proteger tu teléfono, tableta o PC de los peligros de malware basados en datos que existen actualmente en Internet. En la mayoría de los casos, cuando tienes un negocio en línea, los datos se intercambian entre tus ordenadores y enrutadores y un firewall monitoriza estos datos para verificar si son seguros.

Al administrar tu negocio en línea, una de las peores cosas que le puede pasar a tu ordenador es si alguien en algún lugar intenta tomar el control de tu negocio de forma remota. Es por eso que a la mayoría de los empresarios en línea se les recomienda comprar un firewall porque tendrá el acceso remoto deshabilitado, por lo tanto, evitará que los hackers ingresen a su red.

Comentarios

Publicar un comentario