SESION # 9

Conexiones externas de la red

Las conexiones

externas de una red se refieren a las interconexiones que tiene una red local

(LAN) con otras redes o dispositivos fuera de su entorno inmediato. Estas conexiones

permiten que los dispositivos de la red local accedan a recursos y servicios

fuera de su alcance, como Internet o redes de otras organizaciones.

Algunas de las principales conexiones externas de una red son las siguientes:

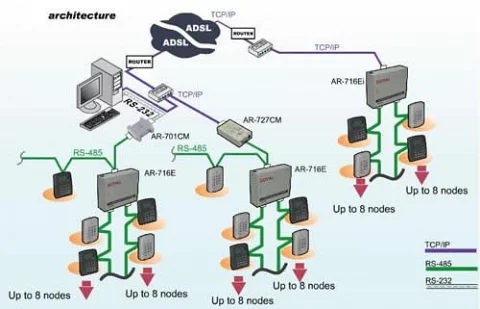

Internet: La conexión a Internet es una de las conexiones externas más comunes y permite que una red local acceda a recursos, servicios y sitios web disponibles en la World Wide Web. Esto se logra a través de un proveedor de servicios de Internet (ISP) que ofrece la conexión a través de tecnologías como fibra óptica, cable, DSL o satélite.

Redes privadas virtuales (VPN): Una VPN es una conexión segura y cifrada entre una red local y una red externa, generalmente a través de Internet. Las VPN permiten a los usuarios acceder de manera segura a recursos en redes remotas, como los recursos de una empresa desde una ubicación externa.

Redes de sucursales: Si una organización tiene múltiples ubicaciones o sucursales, puede establecer conexiones externas entre ellas, creando una red amplia (WAN) que conecta todas las sucursales y permite la comunicación y el intercambio de datos entre ellas.Enlaces dedicados: Estos son enlaces de comunicación directos y exclusivos entre dos puntos en una red o entre redes. Pueden ser enlaces de fibra óptica, enlaces de microondas o enlaces satelitales, que se utilizan para garantizar una alta disponibilidad y rendimiento de la conexión.

Enlaces de punto a punto (P2P): Estos enlaces conectan dos dispositivos o redes directamente sin pasar por una infraestructura central. Los enlaces P2P son comunes en redes inalámbricas y son útiles cuando se necesita una conexión directa y rápida entre dos puntos específicos.

Conexiones con proveedores de servicios y partners: Las empresas pueden tener conexiones externas directas con proveedores de servicios, socios comerciales o proveedores de nube, permitiendo el acceso a servicios externos o intercambio de información entre entidades.

Redes públicas o compartidas: Algunas redes locales se conectan a redes públicas o compartidas que ofrecen servicios específicos, como redes públicas Wi-Fi en lugares públicos, que brindan acceso a Internet para usuarios móviles o visitantes.

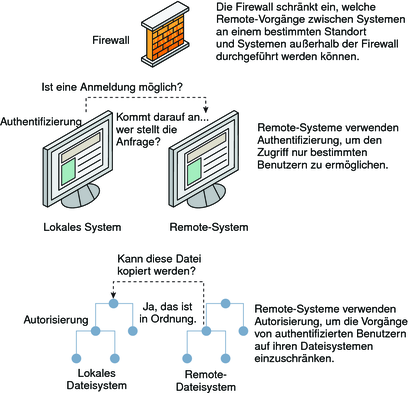

Es importante asegurar adecuadamente las conexiones externas de una red mediante medidas de seguridad, como cortafuegos, autenticación, cifrado y políticas de acceso para proteger los datos y la privacidad de los usuarios y evitar posibles vulnerabilidades y ataques desde el exterior.

Sistema de control de acceso a la red

¿Qué es el control de acceso a la red (NAC)?

El control de acceso a la red, también llamado control de admisión a la red es un método para reforzar la seguridad, la visibilidad y la gestión de acceso de una red propietaria. Restringe la disponibilidad de los recursos de la red a los dispositivos finales y usuarios que cumplen con una política de seguridad definida.

El NAC también puede proporcionar protección de seguridad de punto final, como software antivirus, firewall y evaluación de vulnerabilidades con políticas de aplicación de seguridad y métodos de autenticación del sistema.

¿Cuáles son

los tipos de control de acceso a la red?

Hay dos tipos de

NAC, incluidos los siguientes:

Preadmisión:

evalúa los intentos de acceso y solo permite la entrada a dispositivos y

usuarios autorizados.

Posadmisión:

vuelve a autenticar a los usuarios que intentan ingresar a una parte diferente

de la red; también restringe el movimiento lateral para limitar el daño de los

ataques cibernéticos.

¿Cuáles son las

capacidades y objetivos del control de acceso a la red?

Los dispositivos NAC hacen cumplir las políticas de seguridad en todos los usuarios y dispositivos en una red a través de múltiples capacidades, como las siguientes:

Limitar el acceso a la red a usuarios y áreas específicas de la red.

Evitar el acceso a los datos por parte de empleados no autorizados y ciberdelincuentes.

Bloquear el acceso desde dispositivos finales (por ejemplo, teléfonos móviles) que no cumplan con las políticas de seguridad de la empresa.

Gestionar el ciclo de vida de las políticas para múltiples escenarios operativos.

Reconocer y perfilar usuarios y dispositivos para protegerlos de códigos malicioso. Integrar con otras soluciones de seguridad a través de interfaces de programas de aplicación.

Funcionamiento básico de un sistema

de control

El funcionamiento básico de un sistema de control de acceso a la red implica los siguientes elementos:

- Autenticación de dispositivos y usuarios: Antes de permitir el acceso a la red, los dispositivos y usuarios deben autenticarse. Esto asegura que solo aquellos que tienen credenciales válidas puedan conectarse.

- Análisis y evaluación de seguridad: Los dispositivos que intentan acceder a la red son sometidos a un análisis de seguridad para detectar posibles amenazas, como malware, virus o configuraciones no seguras. Si un dispositivo no cumple con los requisitos de seguridad predefinidos, se le puede negar el acceso o redirigir a una red de invitados para remediar los problemas.

- Cumplimiento de políticas de seguridad: Los sistemas de control de acceso a la red pueden aplicar políticas específicas que se basan en el tipo de dispositivo, el rol del usuario o el nivel de seguridad requerido. Esto asegura que los dispositivos cumplan con las normas y políticas de seguridad establecidas por la organización.

- Aislamiento de dispositivos no autorizados: Si un dispositivo no cumple con los requisitos de seguridad o no se autentica correctamente, puede ser aislado en una red separada (como una red de invitados) para evitar que represente un riesgo para la red principal.

- Integración con otros sistemas de seguridad: Un buen sistema de control de acceso a la red se integra con otras soluciones de seguridad, como sistemas de prevención de intrusiones (IPS), antivirus, firewalls, etc., para proporcionar una defensa multicapa.

- Monitoreo y registro: Los sistemas de NAC deben realizar un seguimiento de los dispositivos que acceden a la red, registrar su actividad y alertar a los administradores sobre eventos de seguridad sospechosos o no autorizados.

Los sistemas de control de acceso a la red son especialmente útiles en entornos corporativos y organizaciones donde la seguridad de la red es crítica para proteger datos sensibles, evitar ataques cibernéticos y mantener la integridad de los recursos de la red.

Comentarios

Publicar un comentario